在数字化浪潮席卷全球的今天,互联网数据中心(IDC)作为信息存储、处理和交换的核心枢纽,其安全性直接关系到企业业务连续性、用户数据隐私乃至国家安全。作为数据进出通道的互联网接入环节,是攻击者首要的渗透目标。因此,构建一套覆盖数据中心内部与互联网接入端的一体化、纵深防御安全管理方案,已成为保障数字资产安全的必然选择。

一、 方案核心目标与原则

本方案旨在建立一个动态、主动、智能的立体安全防护体系,其核心目标在于:

- 保障业务连续性:确保数据中心服务7x24小时高可用,抵御各类攻击导致的业务中断。

- 保护数据资产:防止数据在存储、传输和处理过程中的泄露、篡改与破坏。

- 满足合规要求:遵循国家网络安全等级保护制度、GDPR等国内外相关法律法规与标准。

方案设计遵循以下原则:

- 纵深防御:不依赖单一安全措施,在网络边界、内部网络、主机、应用和数据层部署多层防护。

- 最小权限:对所有用户、进程和系统服务实施严格的权限控制,仅授予完成工作所必需的最小权限。

- 主动防御:从被动响应转向主动威胁狩猎、漏洞预警和攻击溯源。

- 统一管理:通过安全运营中心(SOC)平台,实现安全策略、设备、日志和事件的集中可视化管理与协同响应。

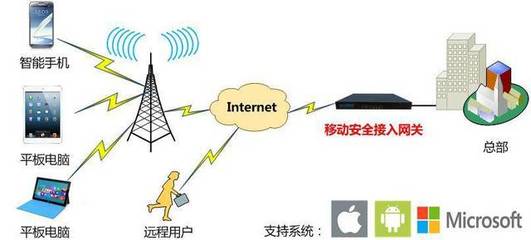

二、 互联网接入安全防护

互联网接入是内部网络与公网的第一道边界,是安全防护的重中之重。

- 边界防火墙与入侵防御系统(IPS):部署下一代防火墙(NGFW),集成深度包检测(DPI)、应用识别与控制、IPS等功能,精细化管控入站与出站流量,实时阻断已知漏洞利用、恶意软件传播等攻击行为。

- 分布式拒绝服务(DDoS)攻击防护:采用“云清洗+本地防护”相结合的模式。在互联网入口部署专业抗DDoS设备,应对流量型攻击;同时与云服务商合作,在攻击流量到达数据中心前,在云端进行大流量清洗。

- Web应用防火墙(WAF):在Web服务器前端部署WAF,专门防御SQL注入、跨站脚本(XSS)、跨站请求伪造(CSRF)等针对Web应用层的攻击,保护网站和API接口安全。

- 安全域名系统(DNS)与边界路由安全:部署DNS安全防护,防止DNS劫持和投毒;配置边界路由器的访问控制列表(ACL),关闭不必要的服务端口,防范路由协议欺骗。

三、 数据中心内部安全管理

在确保边界坚固的需严防攻击者突破边界后的横向移动和内部威胁。

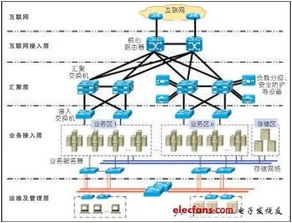

- 网络分区与隔离:根据业务功能和安全等级,将数据中心网络划分为多个安全区域(如:DMZ区、应用服务器区、数据库区、管理区),通过防火墙或虚拟化技术进行严格隔离与访问控制。

- 微隔离与东西向流量可视化:在虚拟化或云环境中实施微隔离策略,精细控制虚拟机/容器间的通信;部署网络流量分析(NTA)工具,实时监控内部东西向流量,发现异常连接和潜伏威胁。

- 终端与服务器安全:在所有服务器和终端部署统一端点防护(EPP/EDR)平台,实现防病毒、漏洞管理、入侵检测、文件完整性监控和威胁响应。强制实施高强度口令策略、多因素认证和最小权限访问。

- 数据安全:对核心敏感数据实施加密存储(静态加密)和传输加密(如TLS)。建立完善的数据备份与灾难恢复机制,确保数据可恢复性。关键数据库部署数据库审计与防护系统。

四、 安全运营与持续改进

技术手段需要与高效的管理流程相结合才能发挥最大效能。

- 安全运营中心(SOC):建立或利用SOC平台,集成各类安全设备日志,通过安全信息与事件管理(SIEM)系统进行关联分析,实现7x24小时安全监控、事件告警、工单流转与应急响应。

- 漏洞全生命周期管理:定期进行资产发现、漏洞扫描与渗透测试,对发现的漏洞进行风险评估、优先级排序、修复跟踪与验证,形成管理闭环。

- 安全意识培训与演练:定期对全体员工进行网络安全意识培训,特别是针对运维、开发等关键岗位。定期组织红蓝对抗演练和应急响应演练,检验并提升整体安全防御和处置能力。

- 供应链与第三方风险管理:对设备供应商、云服务商、软件提供商等第三方进行安全评估,在合同中明确安全责任,并对其访问内部系统的权限进行严格管控和审计。

****

互联网数据中心与接入的安全管理是一个动态、复杂的系统工程,没有一劳永逸的解决方案。它要求组织在战略上高度重视,在技术上与时俱进,在管理上精益求精,通过“技术+管理+运营”的三位一体,构建起能抵御已知和未知威胁的弹性安全架构,从而为数字业务的蓬勃发展奠定坚实可靠的安全基石。