在数字化浪潮席卷全球的今天,互联网数据中心(IDC)已成为支撑现代通信网络与互联网接入的核心物理基础设施。其安全性直接关系到上层应用服务的稳定、数据的隐私以及整个信息社会的平稳运行。因此,一套系统化、前瞻性的数据中心安全管理方案,必须深度融入通信设计思维,并贯穿于互联网接入的每一个环节。本文将探讨如何构建并应用这一综合性的安全管理体系。

一、 安全先行:将安全管理融入通信设计架构

传统的设计往往优先考虑性能、容量与成本,安全作为后续“附加项”。现代通信设计必须扭转这一观念,将“安全原生”作为核心原则。

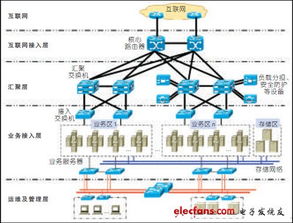

- 网络架构安全设计:在通信网络规划设计阶段,即应采用分层、分区的安全域模型。核心交换区、业务服务器区、互联网接入区、管理运维区之间必须通过防火墙、虚拟局域网(VLAN)等技术进行严格的逻辑隔离与访问控制。关键链路与设备应考虑冗余设计和异常流量清洗能力,以抵御分布式拒绝服务(DDoS)攻击。

- 物理基础设施安全设计:数据中心选址需规避自然灾害高风险区。建筑结构需符合抗震、防洪标准。内部设计应包含严格的物理访问控制层:周界围墙、门禁系统(如生物识别)、24小时视频监控、机房分区授权管理等,确保非授权人员无法接触核心设备。

- 合规性与标准嵌入:设计之初即需对标国际国内安全标准(如ISO 27001、GB/T 22239-2019 网络安全等级保护要求),确保架构能够满足合规性审计要求,为后续运营奠定法律与标准基础。

二、 纵深防御:构建多维度的数据中心安全运营体系

安全管理方案的核心在于运营阶段的“纵深防御”(Defense in Depth),形成从边界到核心、从物理到逻辑的多层防护。

- 物理与环境安全层:这是安全的第一道防线。除了严格的门禁与监控,还需部署环境监控系统(DCIM),实时监测温湿度、电力、漏水、烟感等,确保设备运行环境稳定,防止因环境问题导致的硬件故障或数据丢失。

- 网络安全层:在互联网接入边界部署下一代防火墙(NGFW)、入侵防御系统(IPS)和Web应用防火墙(WAF),精确识别并拦截网络层与应用层的攻击。内部网络通过微隔离技术,限制东西向流量的非法访问,防止攻击在内部横向移动。

- 主机与系统安全层:对服务器、存储设备操作系统进行安全加固,遵循最小权限原则,及时修补漏洞。部署主机安全代理,实现恶意代码防护、入侵检测、文件完整性监控和日志集中审计。

- 数据安全层:对静态数据(存储中)和动态数据(传输中)进行加密。关键业务数据实施备份与灾难恢复方案,确保业务连续性。建立数据分类分级与生命周期管理制度。

- 安全管理与运维层:建立统一的安全运营中心(SOC),实现日志集中收集、关联分析与安全事件告警。制定详细的应急预案并定期演练。对运维人员实行权限分离、操作审计和双因素认证,防范内部风险。

三、 关键枢纽:互联网接入区的安全强化应用

互联网接入区是数据中心与外部网络交换数据的咽喉要道,也是攻击的主要入口,其安全设计与管理尤为关键。

- 精细化流量管理:在接入区部署高性能抗DDoS设备,能够识别并清洗异常流量,保障正常业务流量的通畅。结合带宽管理策略,防止资源被滥用。

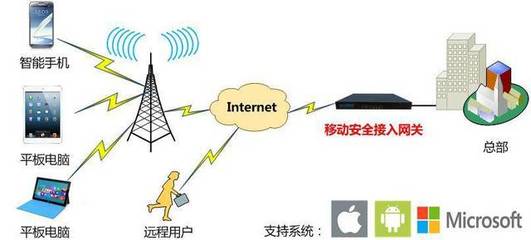

- 访问控制与身份鉴别:对于通过互联网访问数据中心管理界面或特定业务的应用,必须强制实施强身份认证(如数字证书、动态令牌),并基于角色进行严格的访问授权。

- 安全接入服务:为远程办公或分支机构提供安全的互联网接入通道,如采用IPSec VPN或SSL VPN技术,确保数据传输的机密性与完整性。

- 威胁情报联动:将互联网接入区的安全设备(如防火墙、IPS)与云端威胁情报平台联动,实时更新攻击特征库,实现对新型威胁的快速感知与响应。

四、 持续演进:智能化与协同化的未来方向

随着云计算、物联网和5G的发展,数据中心安全管理方案也需持续演进。

- 智能化安全运营:利用人工智能与机器学习技术,对海量安全日志进行自动化分析,实现异常行为检测、攻击链溯源和预测性防御,提升威胁响应的速度和精度。

- 云网安协同:在软件定义网络(SDN)和云平台环境中,实现网络策略、安全策略与业务需求的统一编排与动态调整,实现安全能力的弹性部署与按需服务。

- 零信任架构的探索:逐步向“永不信任,始终验证”的零信任模型过渡,无论访问请求来自内外网,都需进行严格的身份验证和权限评估,从根本上缩小攻击面。

###

互联网数据中心的安全,绝非单一产品或技术的堆砌,而是一个将安全管理理念深度融入通信设计,并在互联网接入等关键节点进行重点强化应用的系统工程。它需要顶层设计、纵深防御、持续运营与技术创新四轮驱动。只有构建起这样一套适应性强、弹性可扩展的安全管理方案,数据中心才能成为可信赖的数字基石,稳健地支撑起蓬勃发展的互联网应用与通信服务。